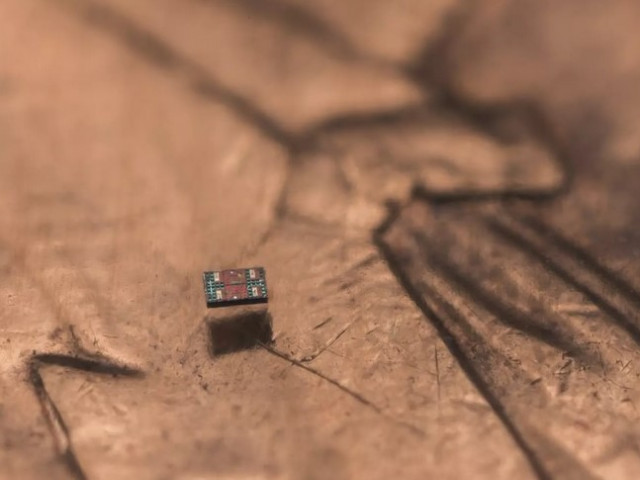

Открита е сериозна уязвимост в процесорите Apple M1/M2/M3

Уязвимостта се дължи на нов механизъм за предварително извличане на данни (DMP) от паметта към кеша на процесора.

Поради грешка в архитектурата на процесора на Apple, DMP функцията обърква съдържанието на паметта (като ключ) с указател към данните, които трябва да бъдат заредени. Това може да доведе до изтичане на ключ през страничен канал.

За да демонстрират уязвимостта, изследователите разработиха атаката GoFetch. Работи успешно на процесори Apple M1 и M2, без да изисква администраторски права.

Процесът на извличане на ключ отнема от няколко минути до десет часа, в зависимост от вида на ключа и криптографския алгоритъм.

Защитата срещу уязвимости ще трябва да бъде внедрена във всички криптографски софтуери. Предложените техники включват маскиране на данни и разтоварване на изчисленията към енергийно ефективни ядра без DMP. Но това ще доведе до намаляване на скоростта на криптографските функции.

Процесорът Apple M3, за разлика от M1 и M2, ви позволява да деактивирате DMP в хардуера. Това обаче също ще повлияе на производителността.

Функцията DMP също е налична в процесорите Intel Raptor Lake, но те не са засегнати от уязвимостта на GoFetch.

Още по темата във

facebookСподели тази статия в:

Хонконгска компания загуби концесията си върху две пристанища на Панамския канал

Борсовите цени на газа в Европа нараснаха с почти 3%

Tesla инвестира 2 млрд. долара в другата компания на Мъск - xAI

Акциите на Лукойл поскъпнаха с 3.5% на Московската борса

Докъде ще стигне цената на златото?

Amazon съкращава още 16 000 работни места

Tesla за първи път отстъпи лидерството си на китайския пазар

ЕС започна разследване срещу ИИ на Мъск заради генериране на интимни снимки